每一個可以努力的日子,都是一份厚禮。

騰訊的網站如何檢測到你的 QQ 已經登錄?

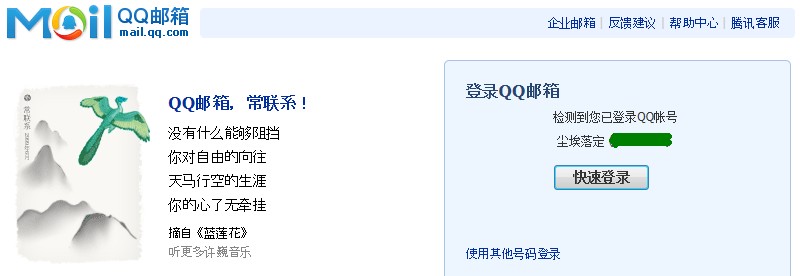

在 QQ 已經登錄的情況下,手動輸入網址打開 QQ 郵箱 或者 QQ 空間 等騰訊網站,可以看到網頁已經檢測到本地 QQ 客戶端已經登錄,於是用戶可以很方便地一鍵登錄網站而不必再輸入用戶名密碼。這實際上是典型的異構系統單點登錄 SSO(single-sign-on)技術。網頁怎麼會知道我登錄的 QQ 號碼?騰訊是如何實現的呢?

網上有很多猜測,比如——

- QQ 登錄時在本地某地方存登錄 ID 信息(Cookie 或文件),用 js 讀,然後去服務器認證。但是現在的瀏覽器一般有沙箱功能,js 無法讀到登錄 ID;而且在清空 Cookie 後依然起作用。

- 以 IP、CPU ID、硬盤 ID 等硬件設備 hash 做唯一標識,QQ 登錄時在服務器記錄此信息,js 驗證。感覺這樣依賴環境過多,QQ 不太可能採用此方法。

- QQ 啟動某端口監聽,js 連接此端口。但是用 netstat 查看後,QQ 並沒有監聽端口。

有這麼一個神奇的鏈接,http://xui.ptlogin2.qq.com/cgi-bin/qlogin 你一點開,它就檢測到你登錄了 QQ。通過查看頁面源代碼,我們可以發現一個關於 ptlogin 的 js 文件,這段代碼中,描述了使用 ActivexObject 瀏覽器插件的過程,於是一切瞭然。

可是 ActiveX 是 IE 的插件呀,我們使用 Chrome 或者 FireFox 也是可以直接登錄的,這是怎麼回事呢?

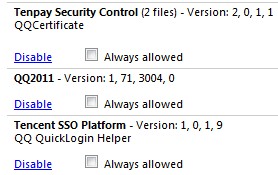

原來,QQ 使用了歷史很悠久的 NPAPI(Netscape Plugin Application Programming Interface)接口。NPAPI 幾乎支持所有主流瀏覽器,包括 FireFox、Chrome、Opera(IE 從 5.5 後停止支持 NPAPI,轉而使用 ActiveX)。

打開 chrome://plugins/ 我們可以發現自動登錄的有關插件,而在路徑 C:\Program Files (x86)\Common Files\Tencent\TXSSO 下就可以找到關於 SSO 的相關動態鏈接庫。

np 插件一般命名都會加np前綴 如 QQ 的這個 npSSOAxCtrlForPTLogin.dll,只要按照標準的寫法,放在瀏覽器會加載的地方,用的時候寫個標籤就可以在 js 裡面調用了。於是跨瀏覽器(無視 IE)的插件開發變得相當可行。運行在 NPAPI 插件中的代碼擁有當前用戶的所有權限,不在沙箱中運行,所以它的擴展程序在被 Chrome 網上應用店接受前要求人工審核。

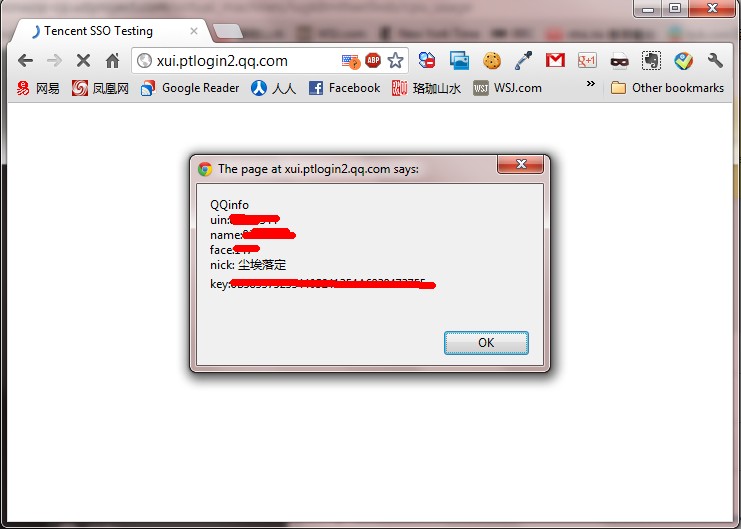

有點不懷好意的想法開始萌生,我自己的網站能否借用這個插件來檢測用戶的 QQ 登錄呢?寫個頁面測試一下。

<!DOCTYPE html> <html> <head> <meta charset="utf-8"> <title>Tencent SSO Testing</title> </head> <body> <script> var g_vOptData; var mylocation= "xui.ptlogin2.qq.com/cgi-bin1/qlogintest.html"; var pt = { ishttps: false, low_login: 0, keyindex: 9, init: function() { pt.ishttps = /^https/.test(mylocation); //if (navigator.mimeTypes["application/nptxsso"]) { var B = document.createElement("embed"); B.type = "application/nptxsso"; B.style.width = "0px"; B.style.height = "0px"; document.body.appendChild(B); pt.sso = B } }; pt.init(); try { if (window.ActiveXObject) { q_hummerQtrl = new ActiveXObject("SSOAxCtrlForPTLogin.SSOForPTLogin2"); var A = q_hummerQtrl.CreateTXSSOData(); q_hummerQtrl.InitSSOFPTCtrl(0, A); g_vOptData = q_hummerQtrl.CreateTXSSOData() } hummer_loaduin(); } catch(B) { alert(/create ActiveXObject failed/) } function hummer_loaduin() { if (window.ActiveXObject) { var Y = q_hummerQtrl.DoOperation(1, g_vOptData); if (null == Y) { return } try { var T = Y.GetArray("PTALIST"); var c = T.GetSize(); var X = ""; for (var d = 0; d < c; d++) { var E = T.GetData(d); var a = E.GetDWord("dwSSO_Account_dwAccountUin"); var J = ""; var O = E.GetByte("cSSO_Account_cAccountType"); var b = a; if (O == 1) { try { J = E.GetArray("SSO_Account_AccountValueList"); b = J.GetStr(0) } catch(Z) {} } var Q = 0; try { Q = E.GetWord("wSSO_Account_wFaceIndex") } catch(Z) { Q = 0 } var S = ""; try { S = E.GetStr("strSSO_Account_strNickName") } catch(Z) { S = "" } var F = E.GetBuf("bufGTKey_PTLOGIN"); var G = E.GetBuf("bufST_PTLOGIN"); var N = ""; var A = G.GetSize(); for (var W = 0; W < A; W++) { var B = G.GetAt(W).toString("16"); if (B.length == 1) { B = "0" + B } N += B } var M = { uin: a, name: b, type: O, face: Q, nick: S, key: N }; var str = "QQinfo\r\n"+ "uin:" + M['uin']+"\r\n"+ "name:"+M['name']+"\r\n"+ "type:"+M['type']+"\r\n"+ "face:"+M['face']+"\r\n"+ "nick:"+M['nick']+"\r\n"+ "key:"+M['key']+"\r\n"; alert(str); q_aUinList[d] = M } } catch(Z) {} } else { try { var M = pt.sso; var L = M.InitPVA(); if (L != false) { var I = M.GetPVACount(); for (var W = 0; W < I; W++) { var C = M.GetUin(W); var D = M.GetAccountName(W); var K = M.GetFaceIndex(W); var U = M.GetNickname(W); var P = M.GetGender(W); var V = M.GetUinFlag(W); var f = M.GetGTKey(W); var R = M.GetST(W); } var str = "QQinfo\r\n"+ "uin:" + C +"\r\n"+ "name:"+D+"\r\n"+ "face:"+K +"\r\n"+ "nick:"+U+"\r\n"+ "key:"+f+"\r\n"; alert(str); } } catch(Z) {} } } </script> </body> </html> |

本地打開此頁面,create ActiveXObject 失敗。騰訊必然在 dll 中就對域名進行了限制,網頁是無法篡改的。於是修改本地host文件,加一條:

127.0.0.1 xui.ptlogin2.qq.com

再用 xui.ptlogin2.qq.com 這個域名去訪問本地的這個 html,果然,可以正常拿到 QQ 相關信息。

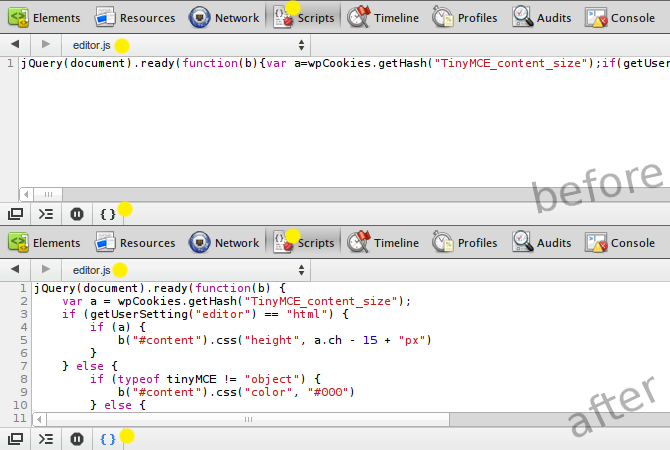

PS. Chrome 瀏覽器自帶的開發者工具有一個功能可以格式化被壓縮的 js 代碼,十分好用。廢話不多說,有圖說明一切——

參考鏈接:

http://1.lanz.sinaapp.com/?p=152

http://taurus-ly.com/articles/2012/02/153.html

| 這篇文章由lovelucy於2012-07-01 18:04發表在前端開發。你可以訂閱RSS 2.0 也可以發表評論或引用到你的網站。除特殊說明外文章均為本人原創,並遵從署名-非商業性使用-相同方式共享創作協議,轉載或使用請註明作者和來源,尊重知識分享。 |

批評不自由

則讚美無意義

很好奇,感覺很牛。想用在服務器上。

應該只有騰訊自己可以用哈

127.0.0.1 xui.ptlogin2.qq.com,

請問你這是在意淫么? 這樣有雞兒用!

保持娛樂和科研精神,只是為了弄清楚原理。實際騰訊當然不會讓你能有空子鑽

怎麼放在服務器上使用呢??

一直覺得神奇,謝謝分析。。。

還是不信任騰訊的東西,禁了。

任何第三方都是不可信任的,見過太多明文存放密碼的了,不僅僅是中國……